泷羽(shodan)

声明!

学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他均与本人以及泷羽sec团队无关,切勿触碰法律底线,否则后果自负!!!!有兴趣的小伙伴可以点击下面连接进入b站主页B站泷羽sec

第一节:

shodan:一个是搜索引擎 用于搜索网络设备(只要联网的,有自己ip的)

里面包含大量的扫描器,包括路由器,主机(所有网络设备)等,24小时扫描,这个工具是收费的。

缺点:不实时,方便,快速

说比fofa好用

使用kali安装shodan

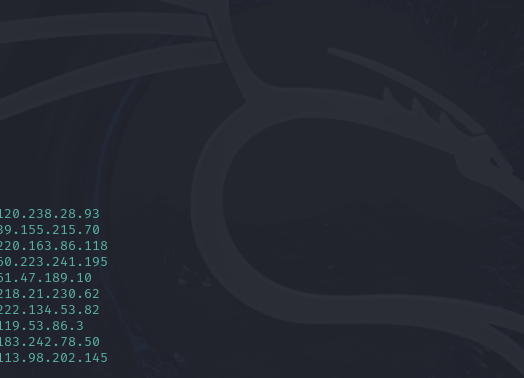

国家代码country:cn

host与search参数练习

shodan host ip

shodan search –limit 10 country:jp

shodan search –limit 10 –fields ip, post country:jp

shodan search –limit 10 –fields ip_str(IPv4显示格式) post 80 country:jp

shodan search –color –limit 10 –fields ip_str(IPv4显示格式) port:3389 country:cn city:shenzhen

国别信息,城市,端口,查看ip,过滤IP,os操作系统(os:Windows),漏洞(has_vuln),设备(device:webcam,device:router),

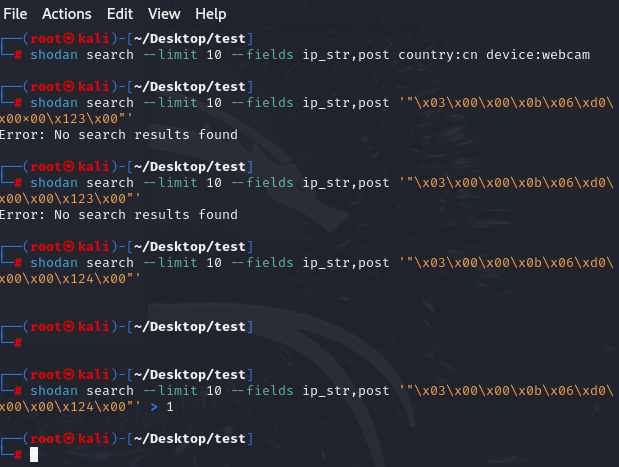

shodan search –limit 10 –fields ip_str port:23 country:cn device:webcam

shodan host ip可以看到开放的端口与存在的漏洞

第一天就是一个初级的了解。

第二节:

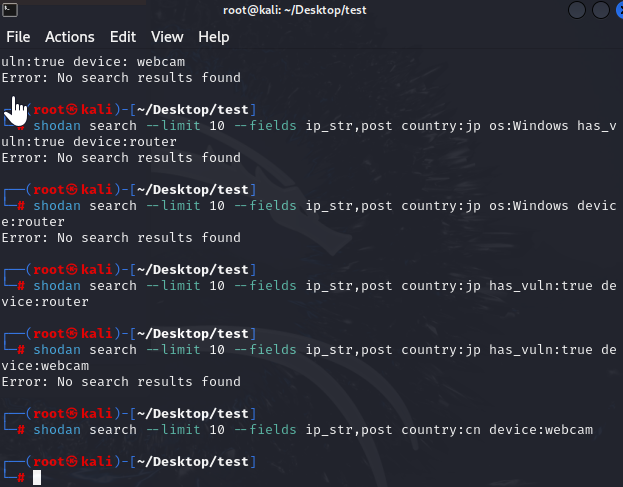

shodan的指令语法:(常用)CVE-2019-0708作为测试

批量的寻找一个漏洞

CVE-2019-0708存在,3389肯定是开着的

CVE-2019-0708绕过认证,通过RDP协议直接登录

通过指纹查找存在漏洞的host

首先使用命令扫描,看到3389端口都被开启

通过远程桌面连接测试是否存活(未手动实验)

存活则使用shodan查询漏洞是否存在

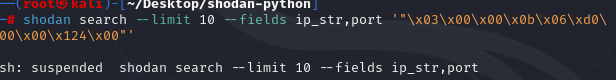

后面的16进制为漏洞指纹,去网上自己找

将扫描到的存在的host存到本地

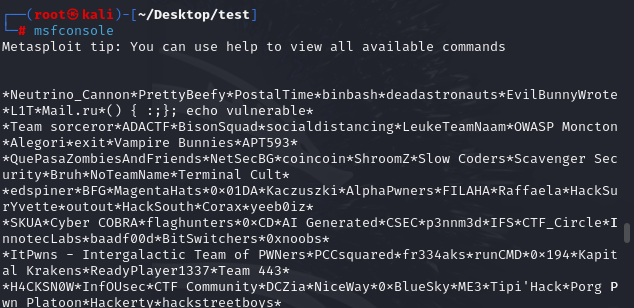

使用msfconsole实现漏洞利用:

使用search搜索目的漏洞关键字

使用use exploit脚本利用目录

show options显示所需参数

传入目的ip,端口储存文件

使用check命令进行检测

传入文本集合

set RHOSTS file:/path/to/targets.txt

利用不成功的原因可能是(shodan)记录为之前的记录。

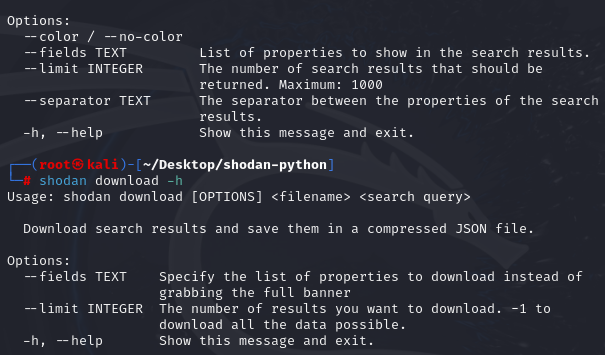

参数parse,参数download

shodan download -h和shodan parse -h

shodan download 0708 –limit 100 ‘“之前的指纹字符串”‘(可以加入过滤参数)

shodan parse (有color,fields,-f,-O用于将过滤后的文本输入其他文件中)

此操作可以直接进行,没有必要使用命令行,自行解压查看即可。

shodan search vuln:CVE-2019-0708 –limit 10可以直接通过漏洞名查看,但需要高级会员,通过指纹信息查看并不需要。

第三节:

还是shodan

msf与shodan已经提到,提到了vuln参数(其实也是在数据库中寻找指纹信息)及指纹搜索

其他的小命令:

shodan计数功能

shodan count ‘”指纹信息“’#查找shodan库中的记录

shodan蜜罐判断

shodan honeyscore ip地址,去网站看看也可以,还有线上判断网站

shodan host ip地址 –history

用于查看解析记录

重点:

vnc空密码(相当于是一个远程连接工具)

能看到各种各样的界面,服务器,摄像头等,包括命令行,gui等界面形式

有可能被利用进行ddos攻击

shodan search –limit 30 –fields ip_str,port “authentication disabled” port:5900 country:jp

发现大量存在漏洞的服务

download命令和search基本类似,一个是下载,一个是显示,命令参数少一点。

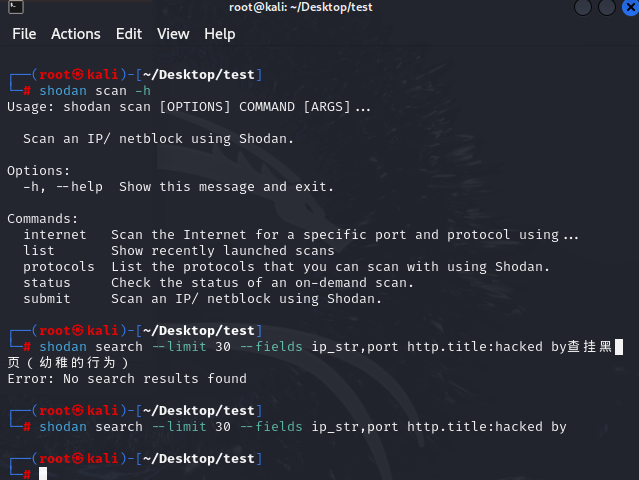

第四节:

路由器与交换机

shodan myip查看自己的公网ip

可以根据http响应中的内容来查,非常方便

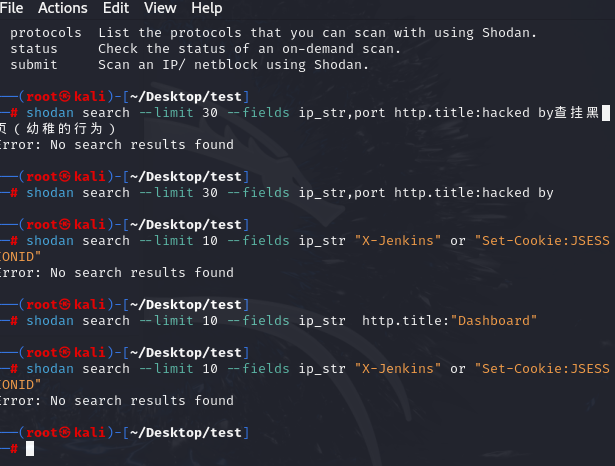

shodan search –limit 30 –fields ip_str,port http.title:hacked by查挂黑页(幼稚的行为)

shodan search –limit 30 –fields ip_str,port http.title:mysql (或者是mysql等服务都可以)

shodan search –limit 10 –flieds ip_str,port http.title:后台

shodan search –limit 10 –fields ip_str,port “cisco -authorized port:23”

第五节:

利用shodan去搜索一个网段

shodan search –limit 10 –fields ip_str port org:nsa.gov has_vuln:true

查安全设备

shodan search –limit 10 –fields ip_str port http.waf:safedog has_vuln:true

查主站铭

shodan search –limit 10 –fields ip_str port hostname:google

shodan search –limit 10 –fields ip_str port http.html:login(页面中的内容)

shodan search –limit 10 –fields ip_str “Mongodb server information -authentication” port:27017

Jenkins组件:

自动化构建和部署

自动化测试

任务管理

可拓展定制

搜素jenkins组件

shodan search –limit 10 –fields ip_str “X-Jenkins” or “Set-Cookie:JSESSIONID” http.title:”Dashboard”

字符串似乎是在响应包中的所有内容中查询的?(不是很懂)

测试中一定要学会自动化

第六节:

网页端介绍

product参数搜索产品,例如product:apache httpd

net参数搜索网段,例如CIDR 格式的 IP 地址net:”190.30.40.0/24”

学术会员可以监控大约16个ip

总结课:注意参数的组合

alert(配置ip监控)

convert

count 计数

data

domain 查域名信息(工具很多,不用非得使用shodan)

download 下载

honeyscore 检测蜜罐

host 查固定ip

info 查api用户信息

init 初始化

myip 查本机公网ip

org 查站点(机构)

parse 查询结果压缩

radar

scan 实时扫描* submit参数输入ip进行扫描 list参数进行扫描记录查询

(nmap对端口的查询更精确哦)

stats 信息统计

search 查记录

stream

trends

version 显示当前版本

截图功能寻找

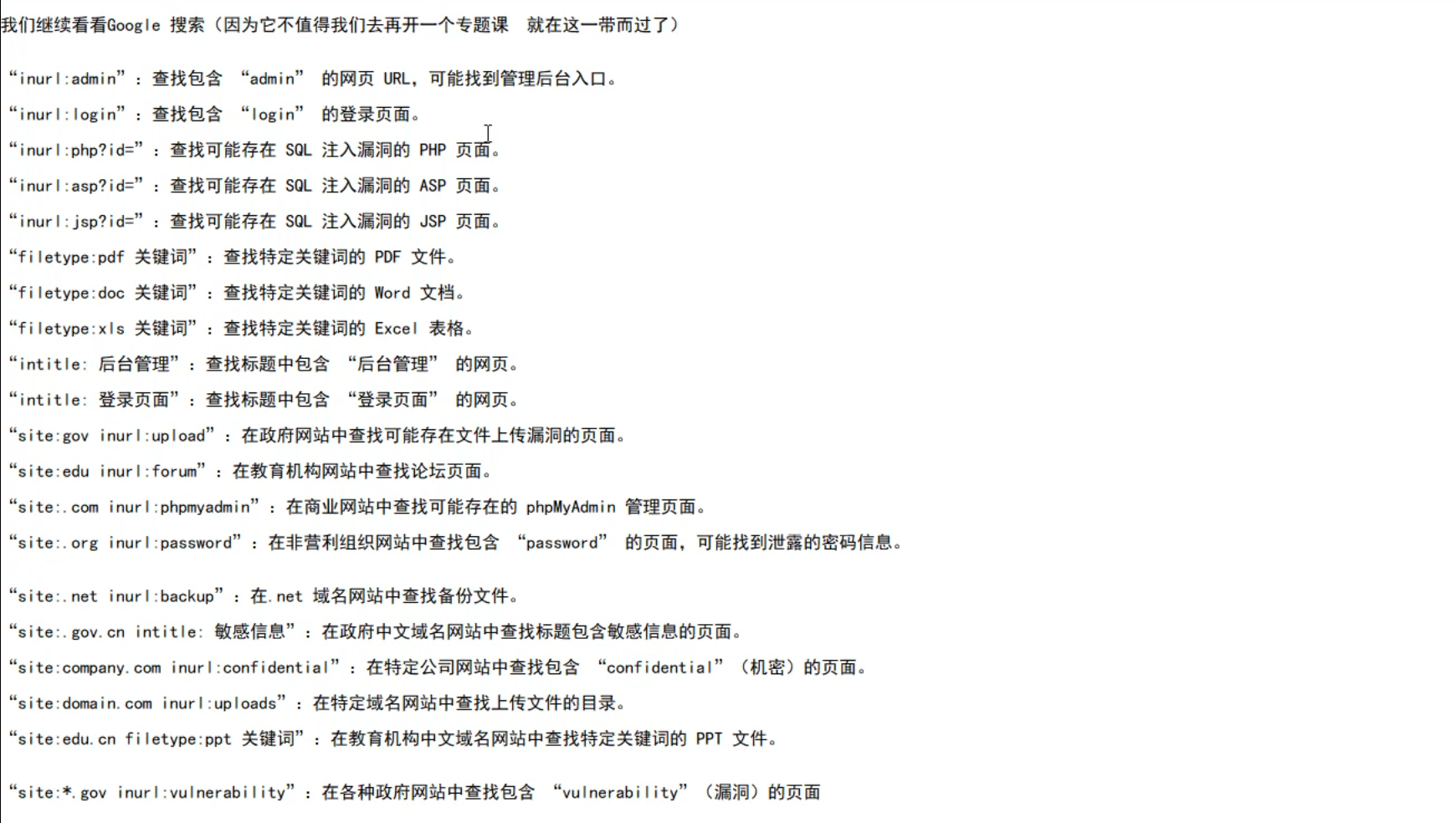

常用的google语法